DMZ

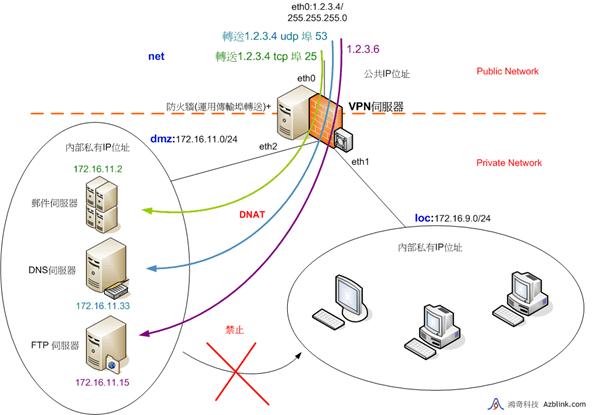

首先來回顧一下我們是如何區隔網路區域,及如何由此在邊界控制路由中應用諸多規則的。

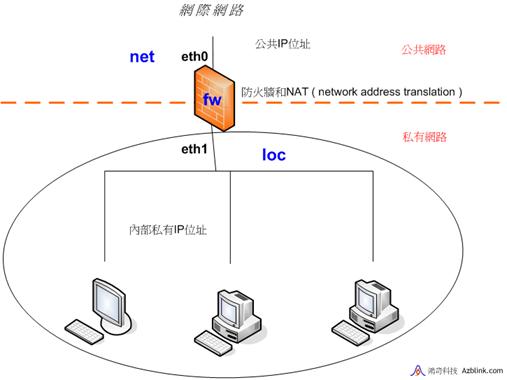

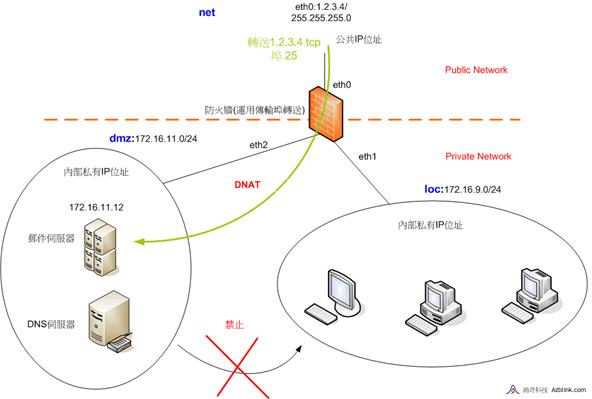

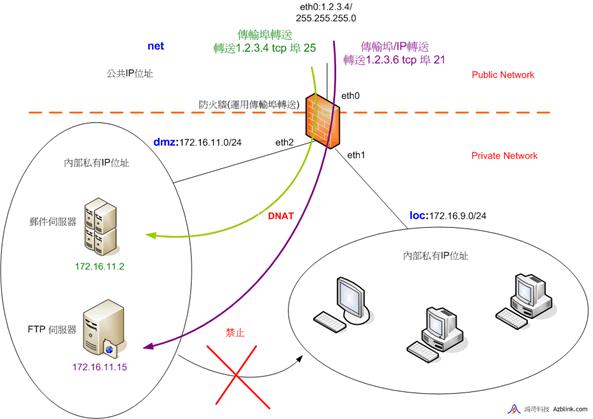

在只有兩個乙太網路界面(稱之為“eth0”和“eth1”)的時候,我們將整個網路分為3個區域,分別以“loc”, “fw”和“net”來標識。“net”代表連接至“eth0”界面的區域,“loc”表示連接至“eth1”的區域,而“fw”則是指邊界控制路由機器本身。

按預設的設定,我們允許“loc”裡的任何位置自由無阻地去存取“net”。從“net”區域存取位於“loc”中的主機時,我們則需要新增相對應的規則,以應用端口轉送(DNAT)的功能。

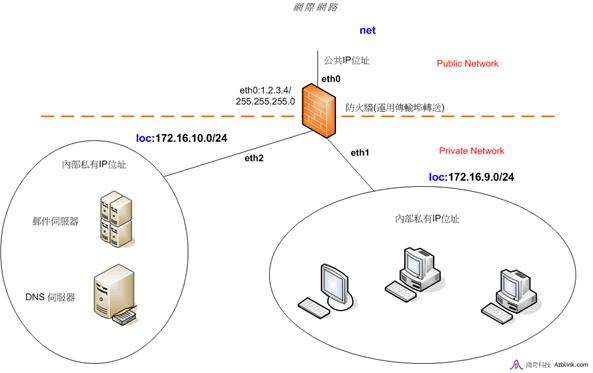

當第三個乙太網路界面“eth2”出現時,邊界控制路由會被自動配置以便應用DMZ。早先的版本,是針對兩個乙太網路界面的使用而設計的,故即便產生了第三個界面“eth2”,連接“eth2”的區域也是歸屬於“loc”的。不過,從現在開始有了一些變革,連接 “eth2”的區域將會被標識為“DMZ”。讓我們再回頭去審視一下舊有的網路區域配置,如果有“eth2”,依下圖所示,它仍是屬於“loc”,僅擁有著不同的子網路位址空間;在“loc”中某個特定地帶上應用另外的規則,必須要使用符號“loc:172.16.9.0/24”或 “loc:172.16.10.0/24”;所以使用這一模式也可達到類似DMZ功能的配置。

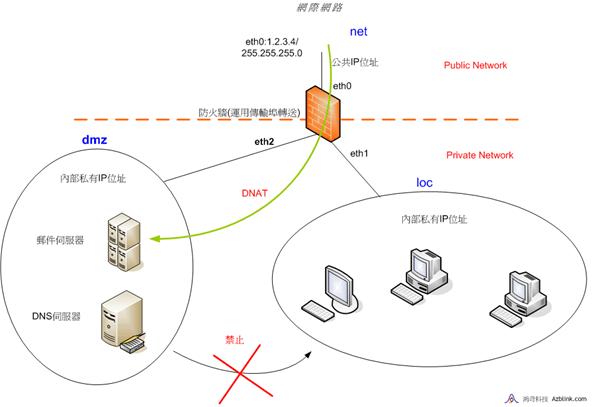

而目前系統中的網路區域配置是,當第三個乙太網路界面“eth2”產生,“DMZ”區域也就會出現了。

一般在外部網路是不能存取內部網路伺服器的,使用DMZ技術的目的也就是為了解決上述的問題;在安裝邊界控制路由後,設立一個介於外部網路與內部網路之間的非戰區/緩衝區。

DMZ主要應用於提供對外的服務 (放置一些必須公開的服務,例如Web 伺服器、FTP 伺服器、DNS伺服器…)。

鑑於某些針對“DMZ”的預設規則已經存在,您使用邊界控制路由時就不需再去做新增。這些預設規則並未顯示在Web 的介面上,所以您必須在腦中牢記它們︰“DMZ”中的那些位置是被禁止存取“loc”的;從“DMZ”也不能存取邊界控制路由本身 (即“fw”),除非我們為之新增一些另外的規則。

在我們的系統中,想要讓“DMZ”不完全依照預設的“非軍事區域”,您必須使用“進階選單”中的“DNAT”動作,將傳輸轉送進入DMZ中的特定主機。

例如,我們想要將某傳輸,關聯IP位址為“1.2.3.4”、TCP端口為25,轉送給DMZ中的私有IP位址172.16.11.12的某主機,

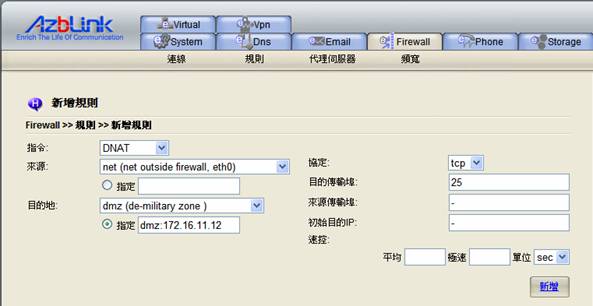

如您僅擁有一個捆綁於“eth0”的IP位址1.2.3.4,在 Border Control >> 規則 >> 新增規則 裡,可這樣設定

指令: DNAT

來源: net

目的地: dmz:172.16.11.12

協定: TCP

目的傳輸埠: 25

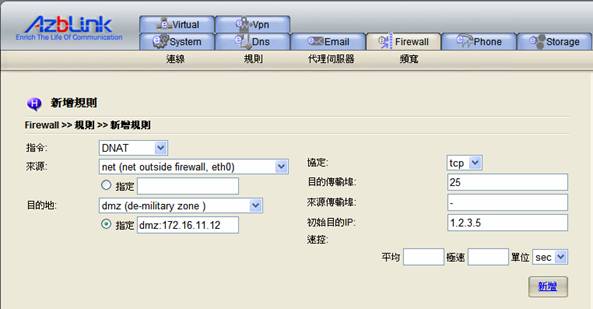

如果是在“eth0”上捆綁若干IP位址來使用“IP別名”,如IP位址1.2.3.5。那我們必須明確指定“初始目的IP”︰

指令: DNAT

來源: net

目的地: dmz:172.16.11.12

協定: TCP

目的傳輸埠: 25

來源傳輸埠: -

初始目的IP: 1.2.3.5

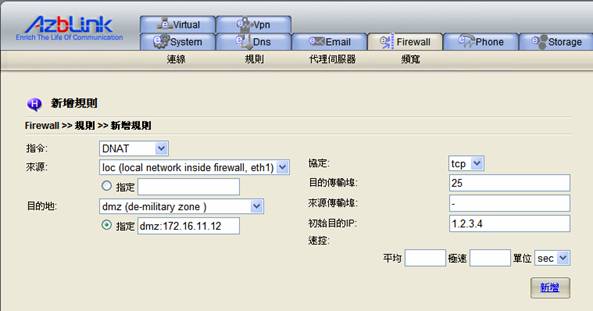

“loc”中的主機可以使用“172.16.11.12”去直接存取“DMZ”中的那台機器。如果您較傾向將傳輸,其目的IP位址為172.16.11.12、目的端口TCP 25,從“loc”傳送至172.16.11.12,您應新增如下規則

指令: DNAT

來源: loc

目的地: dmz:172.16.11.12

協定: TCP

目的傳輸埠: 25

來源傳輸埠: -

初始目的IP: 1.2.3.4

我們來看更多的範例。下面我們就列舉幾個生活中可能會使用到的例子,以實際上的操作來讓您能更了解DMZ的應用。

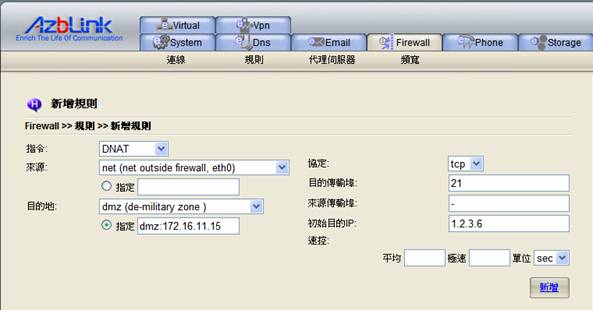

範例十三:如何在DMZ中架設FTP伺服器

倘若您擁有若干個IP,打算配置一台FTP伺服器至“DMZ”,那麼該如何設定呢?假設在網際網路中,該FTP伺服器的公共IP位址是“1.2.3.6”,其私有IP位址則是172.16.11.15。

將IP別名指定到您所欲要配置的FTP機器上,在 Border Control >> 規則 >> 新增規則

指令: DNAT

來源: net

目的地: dmz:172.16.11.15

協定: TCP

目的傳輸埠: 21

來源傳輸埠: -

初始目的IP: 1.2.3.6

這樣, 即可達到從“LOC”端可自由存取FTP,卻又不至於影響其安全性 (因為“DMZ”端無法存取“LOC”端) 的絕佳設置了。

範例十四:如何在DMZ中架設郵件伺服器

同上範例之環境,設想您如果也想把郵件伺服器配置到“DMZ”,但是公共IP位址已經為其他伺服器所用(如FTP),那麼又該怎麼去做設定呢?以該郵件伺服器的私有IP位址是172.16.11.2為例。

將一般收發信件的傳輸埠25,以及Web郵件會使用到的傳輸埠8081,轉送給郵件伺服器。在 Border Control >> 連線 >> 傳輸埠轉送 頁面,您可以如此設定:

邊界控制路由轉送埠號: 25

協定 (Protocol): TCP

轉送目標IP位址: dmz 172.16.11.2

邊界控制路由轉送埠號: 8081

協定 (Protocol): TCP

轉送目標IP位址: dmz 172.16.11.2

在本地網路(“loc”)的各個機器,如果要用Outlook或Outlook express郵件用戶端程式,您應該在這些郵件用戶端程式中設定如下:

內送郵件 - POP3: 172.16.11.2

外寄郵件 - SMTP: 172.16.11.2

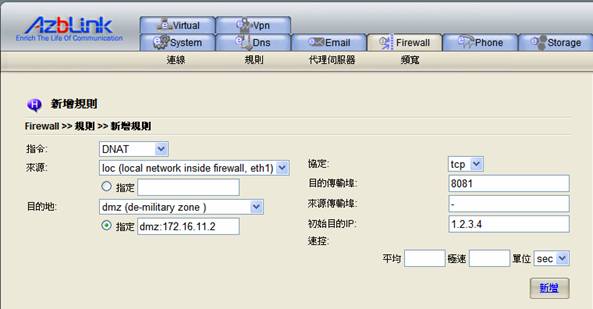

針對在“loc”端要收發Web郵件的情況,您必須要在 Border Control >> 規則 >> 新增規則 裡,新增下列規則

指令: DNAT

來源: loc

目的地: dmz:172.16.11.2

協定: TCP

目的傳輸埠: 8081

來源傳輸埠: -

始目的IP: 1.2.3.4

您即可使用Web-based (網頁介面) 用戶端,來發送郵件或閱讀收到的郵件。

但您若想要在邊界控制路由外使用如Outlook或者Outlook Express郵件用戶端程式來收發信件,請作以下設定:

邊界控制路由轉送埠號: 110

協定 (Protocol): TCP

轉送目標IP位址: dmz 172.16.11.22

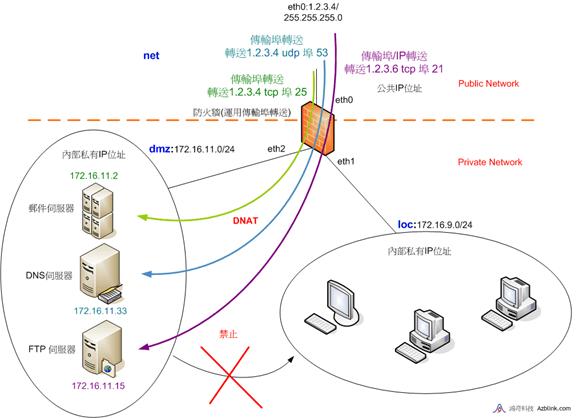

範例十五:在DMZ中架設DNS伺服器

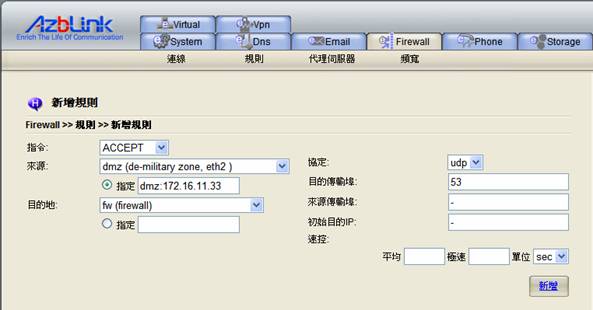

由於在此系統的規劃中,“DMZ”是被禁止存取邊界控制路由 (“FW”) 的,故邊界控制路由內DMZ中若有架設DNS伺服器,那除了要將從邊界控制路由到DMZ的UDP埠53打開之外,還必須得把DMZ至邊界控制路由的UDP協定,DNS埠53也打開。

邊界控制路由轉送埠號: 53

協定 (Protocol): UDP

轉送目標IP位址: dmz 172.16.11.33

指令: ACCEPT

來源: dmz:172.16.11.33

目的地: fw

協定: UDP

目的傳輸埠: 53

來源傳輸埠: -

初始目的IP: -

範例十六:DMZ與VPN方案做搭配

基本上要打開傳輸埠110,在安全性的考量上是有些不妥的,要避免這種情形,您可以搭配VPN方案來解決這個困擾。不過,要使用VPN,在設定上需注意到,雖然VPN是可以穿越邊界控制路由的虛擬通道,但是您必須明確指定路徑,VPN才能暢行。所以在 VPN >> 連接 >> 訊息流推向設定 裡,一定要記得將VPN的訊息導向加入“DMZ”的子網路,如此才能順利的使用Outlook或 Outlook Express郵件用戶端程式在邊界控制路由外來收發信件。

目的網路:172.16.11.0

子網路遮罩:255.255.255.0

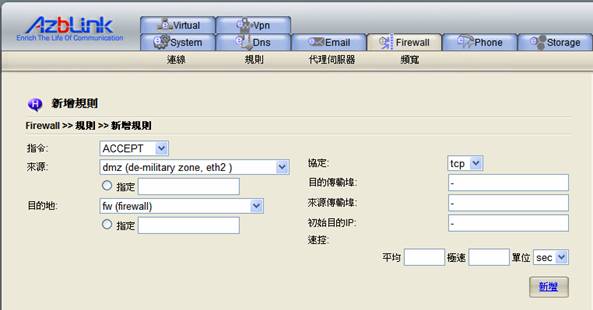

範例十七:在三個網路介面之網路規劃中排除DMZ的規劃

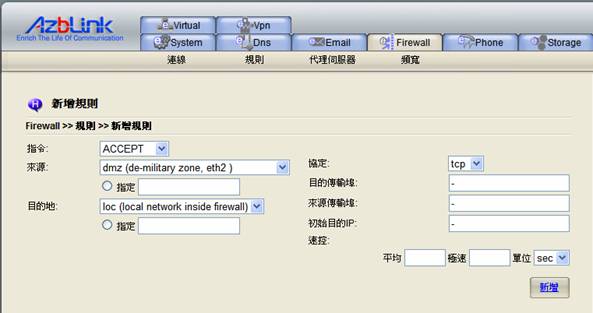

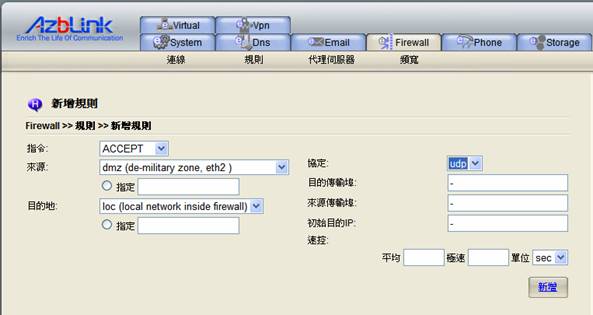

您可能也會遇到這樣的情況:雖然安裝了三個或三個以上的網路介面,但是網路規劃裡卻不需要DMZ的存在,此時該如何將“DMZ”變回普通的“loc”呢?只要在Border Control >> 規則 >> 新增規則 裡,做以下設定即可:

指令: ACCEPT

來源: dmz

目的地: fw

協定: TCP

目的傳輸埠: -

來源傳輸埠: -

初始目的IP: -

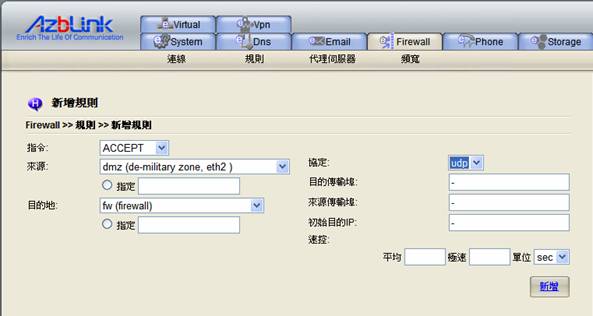

指令: ACCEPT

來源: dmz

目的地: fw

協定: UDP

目的傳輸埠: -

來源傳輸埠: -

初始目的IP: -

指令: ACCEPT

來源: dmz

目的地: loc

協定: TCP

目的傳輸埠: -

來源傳輸埠: -

初始目的IP: -

指令: ACCEPT

來源: dmz

目的地: loc

協定: UDP

目的傳輸埠: -

來源傳輸埠: -

初始目的IP: -

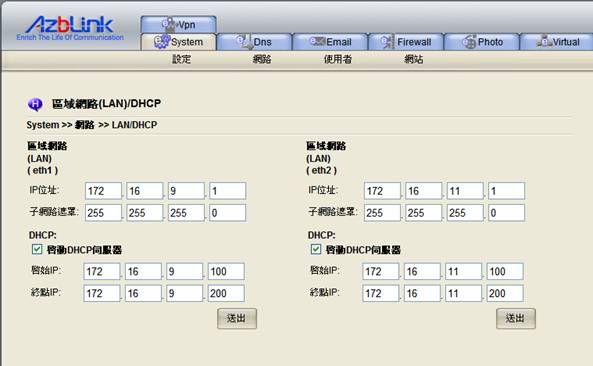

|